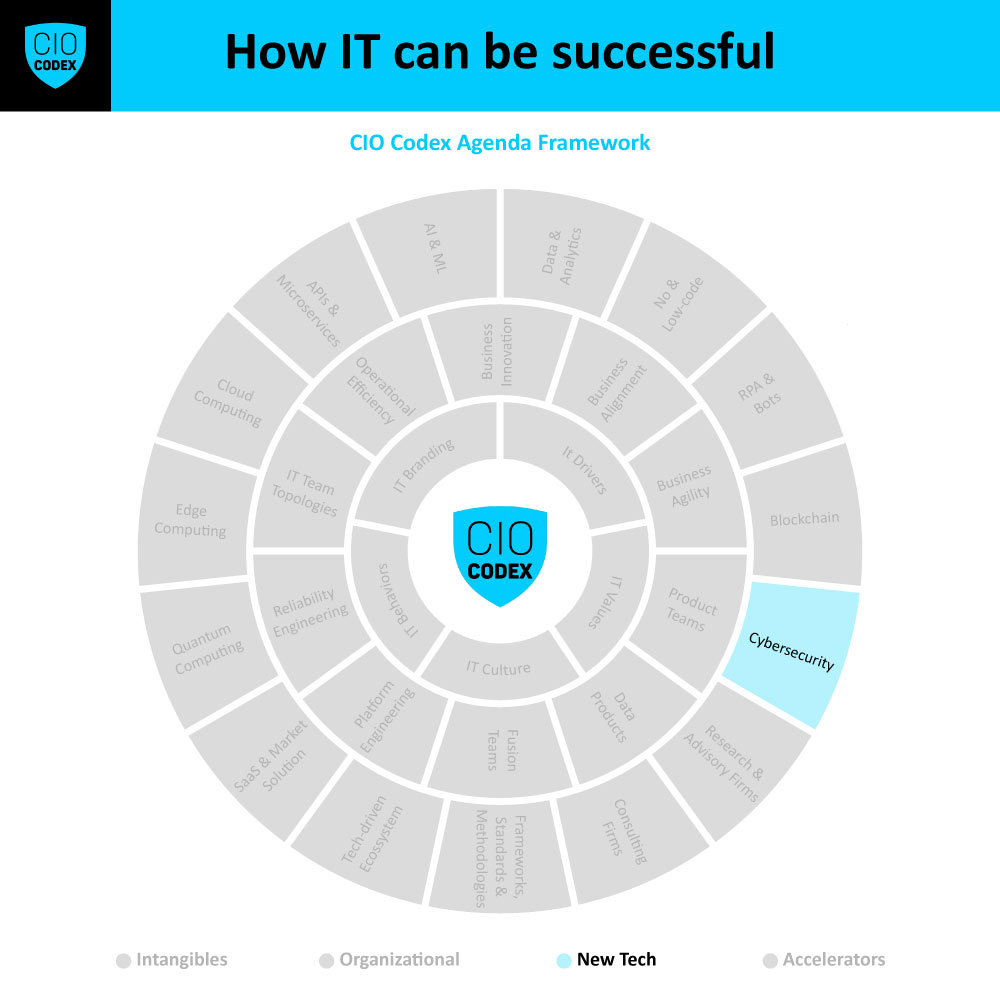

Cybersecurity é um tema de vital importância na camada New Tech do CIO Codex Agenda Framework, refletindo uma necessidade crítica no cenário digital contemporâneo.

Este tema aborda as estratégias, tecnologias e práticas destinadas a proteger sistemas, redes e programas de ataques digitais.

O conteúdo complementar explora a complexidade crescente do cenário de ameaças cibernéticas e como as organizações podem desenvolver uma abordagem robusta para proteger suas informações e infraestruturas críticas contra uma variedade de riscos.

A introdução ao tema Cybersecurity enfatiza a importância de uma abordagem abrangente e multidimensional para a segurança cibernética.

Esta abordagem não se limita apenas à tecnologia, mas engloba processos, políticas, formação de equipes e cultura organizacional.

É discutido como a segurança cibernética é fundamental não apenas para a proteção de dados e sistemas, mas também para a manutenção da confiança dos clientes, a proteção da reputação da marca e a conformi

dade com regulamentos e padrões.

Este conteúdo explora os diversos aspectos da Cybersecurity, incluindo a identificação de riscos, a proteção de ativos de TI, a detecção de ameaças, a resposta a incidentes e a recuperação de ataques.

São abordadas as tecnologias e práticas mais recentes em segurança cibernética, como criptografia avançada, autenticação multifatorial, inteligência artificial e aprendizado de máquina para a detecção de ameaças, bem como a importância de estratégias proativas como a análise de riscos e a realização de testes de penetração.

Além disso, são examinados os desafios em manter um ambiente de TI seguro, como a rápida evolução das ameaças cibernéticas, a complexidade crescente dos sistemas de TI e a escassez de profissionais qualificados em segurança cibernética.

São discutidas estratégias para construir e manter uma equipe de segurança cibernética eficaz, a necessidade de treinamento contínuo e conscientização em todos os níveis da organização, e a importância de colaborações e compartilhamento de informações sobre ameaças dentro da comunidade de segurança cibernética.

Por fim, o conteúdo destaca como medir a eficácia das iniciativas de Cybersecurity, incluindo a avaliação da postura de segurança, o monitoramento de indicadores-chave de desempenho e a realização de auditorias regulares.

É enfatizada a necessidade de uma abordagem dinâmica e adaptativa à segurança cibernética, que possa responder às mudanças no ambiente de ameaças e às novas exigências regulatórias.

Visão prática

Os componentes de cybersecurity extrapolam em muito os aspectos tecnológicos e devem ser considerados dentro de um Programa de Cybersecurity.

A criação de um programa de cibersegurança robusto e eficaz requer a definição e implementação de várias estruturas e processos chave.

Os componentes principais de um programa de cibersegurança incluem o mandato executivo, modelo de referência, estruturas de governança, plano estratégico anual e processos de segurança.

Cada um desses componentes é essencial para a criação de um programa de cibersegurança que não apenas protege a organização contra ameaças imediatas, mas também contribui para sua estabilidade e crescimento a longo prazo.

1) – Enterprise security charter: Executive mandate

O mandato executivo, ou carta de segurança empresarial, estabelece a autoridade e o compromisso da liderança sênior com a segurança cibernética.

Este documento é crucial porque define o tom e o suporte para todas as iniciativas de segurança dentro da empresa.

Ele deve esclarecer as expectativas da liderança, os recursos alocados e as responsabilidades de segurança em todos os níveis organizacionais.

A presença de um mandato claro e forte do executivo é um indicador de que a segurança é uma prioridade estratégica, não apenas uma necessidade operacional ou uma resposta a regulamentações.

2) – Terms of reference: Reference mode

Os termos de referência descrevem o escopo, os objetivos e os padrões específicos que orientam o programa de cibersegurança.

Eles servem como um modelo de referência que define as práticas, os procedimentos e os benchmarks contra os quais o programa será desenvolvido e avaliado.

Este componente é fundamental para assegurar que o programa de segurança esteja alinhado com as melhores práticas da indústria e com as necessidades específicas da empresa.

O modelo de referência ajuda a garantir consistência e qualidade nas iniciativas de segurança, facilitando também a comunicação e o entendimento claros dos objetivos de segurança em toda a organização.

3) – Governance structures: Accountability

As estruturas de governança referem-se ao conjunto de políticas, procedimentos e responsabilidades estabelecidos para gerir e monitorar o programa de cibersegurança da organização.

A responsabilidade é fundamental neste contexto, pois define quem é responsável por cada aspecto da segurança, desde a tomada de decisões até a implementação e a supervisão das políticas de segurança.

Uma governança eficaz assegura que haja clareza de responsabilidades, transparência nas decisões e um mecanismo para a prestação de contas.

Isso não só aumenta a eficácia do programa de segurança, mas também reforça a confiança de todas as partes interessadas na capacidade da organização de proteger seus ativos.

4) – Annual strategy plan: Roadmap

O plano estratégico anual, ou roteiro, é o plano detalhado que define como as metas de segurança serão alcançadas durante o ano.

Este plano deve incluir objetivos específicos, iniciativas prioritárias, recursos necessários e prazos para implementação.

O roteiro serve como um guia para a equipe de segurança, garantindo que todos os esforços estejam alinhados com as metas estratégicas da empresa e com as expectativas dos stakeholders.

Ele também facilita a avaliação periódica do progresso e os eventuais ajustes das estratégias conforme necessário para responder a novos desafios e oportunidades.

5) – Security processes: Execution

Finalmente, os processos de segurança referem-se à execução prática das estratégias e políticas de segurança.

Este componente abrange a implementação de controles técnicos, a condução de auditorias e testes de penetração, a gestão de incidentes e a formação contínua dos funcionários.

A eficácia dos processos de segurança é crucial para a capacidade da organização de detectar, prevenir e responder a ameaças cibernéticas.

A execução rigorosa e eficiente dos processos de segurança garante que as medidas de proteção estejam sempre atualizadas e sejam eficazes, minimizando assim os riscos para a empresa e maximizando a confiança dos clientes e parceiros.

Evolução Cronológica

A trajetória da segurança cibernética é marcada por desenvolvimentos significativos que refletem as mudanças nas demandas tecnológicas e empresariais.

A seguir é apresentada uma visão detalhada da evolução cronológica da segurança cibernética, desde suas origens conceituais até as inovações mais recentes, ilustrando como essa disciplina revolucionou a infraestrutura de TI nas organizações.

A segurança cibernética continua a evoluir, respondendo tanto às oportunidades tecnológicas quanto aos desafios operacionais.

À medida que novas tecnologias emergem e as ameaças evoluem, as estratégias de segurança devem permanecer ágeis e adaptativas.

A capacidade de uma organização de se adaptar eficientemente será crucial para manter a competitividade e a segurança em um ambiente empresarial que é, por natureza, volátil e em constante evolução.

1) – As Origens da Segurança Cibernética (Anos 1970 – 1990)

- Primeiros Conceitos de Segurança: Nos anos 1970, com o surgimento dos primeiros sistemas de computação em rede, a necessidade de segurança começou a ser reconhecida. O desenvolvimento do modelo de segurança Bell-LaPadula, que se focava na confidencialidade dos dados, marcou um dos primeiros esforços teóricos significativos na área.

- Primeiros Vírus e Ataques: Nos anos 1980, a criação de vírus de computador como o "Elk Cloner" e o "Brain" destacou a necessidade crescente de segurança. As empresas começaram a desenvolver software antivírus e firewalls básicos para proteger seus sistemas.

2) – A Era da Internet e a Expansão da Ameaça (Anos 1990 – 2000)

- Explosão da Internet: Com a popularização da Internet nos anos 1990, as ameaças cibernéticas aumentaram exponencialmente. Ataques como o worm Morris em 1988 demonstraram a vulnerabilidade dos sistemas interconectados.

- Desenvolvimento de Protocolos de Segurança: Nesta década, surgiram os primeiros padrões de segurança, como o SSL (Secure Sockets Layer), para proteger a comunicação na web. As empresas começaram a investir em firewalls mais avançados, sistemas de detecção de intrusões (IDS) e soluções de criptografia para proteger suas redes.

- Regulamentações e Conformidade: A década de 1990 também viu o início da regulamentação de segurança, com leis como a Lei de Portabilidade e Responsabilidade de Seguros de Saúde (HIPAA) nos EUA, que exigia a proteção de informações de saúde.

3) – A Era dos Ataques Sofisticados (2000 – 2010)

- Evolução das Ameaças: Nos anos 2000, os ataques cibernéticos tornaram-se mais sofisticados e direcionados. Adoção de técnicas como phishing, spear-phishing e ataques de negação de serviço (DDoS) aumentaram significativamente.

- Segurança em Camadas: A abordagem de segurança em camadas começou a ser adotada, combinando firewalls, sistemas de detecção e prevenção de intrusões (IDP/IPS), antivírus e criptografia. Surgiram também as primeiras soluções de gerenciamento de informações e eventos de segurança (SIEM) para monitorar e analisar logs de segurança.

- Cybercrime Organizado: O cybercrime passou a ser mais organizado, com grupos hackers profissionais focando em roubo de dados e extorsão. Casos como o ataque ao TJX em 2007, que resultou no roubo de dados de milhões de cartões de crédito, destacaram a gravidade da ameaça.

4) – A Era da Defesa Proativa e Automação (2010 – Presente)

- Avanços em Defesa Cibernética: Nos anos 2010, a segurança cibernética começou a focar em defesa proativa e resposta a incidentes. Tecnologias como inteligência artificial e aprendizado de máquina começaram a ser utilizadas para detectar comportamentos anômalos e ameaças em tempo real.

- Zero Trust e Segurança Baseada em Identidade: O modelo de segurança Zero Trust, que pressupõe que nenhuma rede, interna ou externa, é segura por padrão, ganhou popularidade. A segurança baseada em identidade e a gestão de acesso privilegiado (PAM) tornaram-se essenciais para proteger dados sensíveis.

- Regulamentação Rigorosa: A introdução de regulamentações rigorosas, como o Regulamento Geral sobre a Proteção de Dados (GDPR) na Europa e a Lei de Privacidade do Consumidor da Califórnia (CCPA), destacou a importância da proteção de dados e privacidade.

- Cyber Threat Intelligence e Automação: A utilização de inteligência contra ameaças (CTI) para antecipar ataques e a automação de respostas a incidentes através de plataformas SOAR (Security Orchestration, Automation, and Response) tornou-se uma prática comum para melhorar a eficiência e eficácia da segurança cibernética.

5) – O Futuro da Segurança Cibernética

- Segurança em Ambientes Multicloud e Edge Computing: À medida que as empresas adotam ambientes multicloud e edge computing, novas abordagens de segurança serão necessárias para proteger dados distribuídos e descentralizados.

- IA e Machine Learning na Segurança: A integração de IA e machine learning continuará a crescer, permitindo a detecção e resposta a ameaças em tempo real com maior precisão. Essas tecnologias ajudarão a identificar padrões de ataque antes que causem danos significativos.

- Segurança de IoT: Com a proliferação de dispositivos IoT, a segurança desses dispositivos será crítica. A criação de padrões e protocolos específicos para a segurança de IoT será essencial para mitigar riscos.

- Cibersegurança e Resiliência Organizacional: A resiliência cibernética, que envolve a capacidade de uma organização se recuperar rapidamente de ataques cibernéticos, será um foco crucial. Planos de resposta a incidentes, backup e recuperação de dados e treinamentos contínuos serão fundamentais.

- Quantum Computing e Criptografia: A evolução da computação quântica apresentará novos desafios para a criptografia. Pesquisas em criptografia resistente a quântica serão vitais para proteger dados em um futuro em que os computadores quânticos possam quebrar algoritmos criptográficos tradicionais.

Em suma, a evolução da segurança cibernética tem sido uma jornada de transformação contínua, marcada por avanços tecnológicos significativos e desafios complexos.

À medida que essas tecnologias continuam a se desenvolver, elas prometem transformar ainda mais a forma como as organizações operam, oferecendo novos insights e oportunidades para inovação e proteção.

Conceitos e Características

A cibersegurança, um campo crítico da tecnologia, evoluiu para se tornar uma complexa malha de práticas, soluções e regulamentos destinados a proteger sistemas, redes e programas de ataques digitais.

Em sua essência, a cibersegurança é a aplicação de tecnologias, processos e controles projetados para proteger sistemas, redes e dados de ciberataques.

Efetiva cibersegurança reduz o risco de ataques cibernéticos e protege contra a exploração não autorizada de sistemas, redes e tecnologias.

A cibersegurança moderna não só é definida pelo desenvolvimento e implementação de soluções defensivas, ela também incorpora uma abordagem proativa que inclui a simulação de ataques (pentesting) e a construção de ambientes resilientes capazes de se adaptar e responder a ameaças persistentes e evolutivas.

Ao mesmo tempo, os profissionais da área devem considerar as implicações éticas do uso de AI na cibersegurança, tanto para aprimorar as defesas quanto para antecipar e se proteger contra o uso mal-intencionado da AI por agentes adversários.

A intersecção entre AI e cibersegurança é um território rico em potencial para o desenvolvimento de sistemas mais inteligentes e autônomos, mas também carrega a necessidade de vigilância constante e atualização de conhecimento para enfrentar os desafios que surgem com a evolução tecnológica.

Alguns conceitos e características se destacam nesse tema, como os apontados a seguir:

Confidencialidade, Integridade e Disponibilidade (CID)

A CID é um modelo que guia as políticas de segurança da informação para proteger a privacidade dos dados, prevenir erros e inacessibilidade.

Criptografia

Um método essencial de proteger informações, transformando-as em um código para prevenir acessos não autorizados.

Segurança de Rede

Inclui medidas para proteger a infraestrutura de TI contra intrusões, como firewalls, anti-malware, e sistemas de detecção de intrusão.

Segurança de Aplicações

Foca no manter o software e os dispositivos livres de ameaças. Um aplicativo comprometido poderia prover acesso a dados projetados para serem protegidos.

Recuperação de Desastres/Business Continuity Planning

Prepara a organização para responder a incidentes de cibersegurança e retomar as operações normais o mais rápido possível.

Características da Cibersegurança:

Adaptação Contínua

O campo exige uma adaptação e atualização contínua em resposta a novas ameaças e tecnologias emergentes.

Abordagem em Camadas

Segurança eficaz exige uma defesa em camadas, que inclui medidas físicas, técnicas e administrativas.

Treinamento e Conscientização

Fundamental para a cibersegurança é a educação contínua dos usuários sobre as melhores práticas de segurança.

Uso de Inteligência Artificial (AI)

AI e machine learning estão cada vez mais sendo incorporados para prever e identificar ameaças de forma proativa, analisando padrões de ataques e respondendo a eles mais rapidamente do que os humanos.

Regulamentações e Compliance

A cibersegurança é fortemente regulada por leis e normas que ditam como as informações devem ser protegidas. GDPR, HIPAA e outras regulamentações impõem padrões e penalidades para garantir a proteção de dados.

Propósito e Objetivos

O propósito da Cybersecurity na camada de New Technology é robustecer a proteção aos ataques digitais, garantindo a segurança dos dados sensíveis e a resiliência dos sistemas de TI.

A integração da Inteligência Artificial (AI) em estratégias de segurança cibernética representa um avanço significativo, permitindo respostas mais ágeis e inteligentes a ameaças em evolução constante.

Objetivos da Cybersecurity integrada com AI:

- Detecção de Ameaças Melhorada: Utilizar algoritmos de AI para monitorar, detectar e analisar atividades suspeitas em tempo real, identificando ameaças potenciais com maior precisão.

- Resposta a Incidentes Acelerada: Desenvolver sistemas capazes de responder automaticamente a incidentes de segurança, reduzindo o tempo de reação e mitigando os danos potenciais.

- Automatização de Tarefas de Segurança: Implementar processos automatizados para atualizações de segurança e patches, diminuindo a carga operacional sobre as equipes de TI.

- Análise Preditiva de Segurança: Empregar modelos preditivos para prever e se preparar para ataques cibernéticos futuros, fortalecendo as defesas antes de qualquer comprometimento.

- Adaptação e Aprendizado Contínuo: Assegurar que os sistemas de segurança possam aprender com ataques anteriores e adaptar suas estratégias para enfrentar novos vetores de ataque.

- Inteligência Contra Ameaças: Colaborar na criação e no compartilhamento de inteligência sobre ameaças, aproveitando o conhecimento coletivo para melhorar a proteção.

- Governança e Conformidade: Reforçar políticas e procedimentos de segurança para garantir conformidade com regulamentos e padrões da indústria.

- Educação e Conscientização: Promover a conscientização sobre cybersecurity em todos os níveis organizacionais, utilizando AI para personalizar treinamentos e simulações de segurança.

- Desenvolvimento de Talentos: Investir na formação e capacitação de profissionais de segurança em tecnologias emergentes e técnicas avançadas de AI.

- Segurança como Cultura Organizacional: Integrar práticas de segurança cibernética como um elemento fundamental da cultura organizacional.

- Parcerias Estratégicas: Estabelecer parcerias com fornecedores de tecnologia, instituições acadêmicas e organizações governamentais para desenvolver soluções inovadoras em cybersecurity.

- Proteção de Infraestruturas Críticas: Aplicar AI para proteger infraestruturas críticas e sistemas de controle industrial de ataques sofisticados.

- Análise Comportamental: Utilizar análise comportamental avançada para identificar desvios e prevenir ameaças internas.

Ao abraçar a AI como um componente crítico na estratégia de cybersecurity, as organizações podem não apenas reforçar suas defesas contra agentes maliciosos, mas também avançar em direção a uma postura proativa, onde antecipar e neutralizar riscos se torna parte integrante do ecossistema tecnológico.

Roadmap de Implementação

A implementação de um roadmap eficaz para Cybersecurity na camada New Technology exige uma abordagem estratégica que acompanhe a rápida evolução das ameaças digitais e a incorporação de tecnologias avançadas, como a Inteligência Artificial (AI).

Abaixo, apresenta-se uma estrutura detalhada para o desenvolvimento e implantação de um programa de cibersegurança robusto e adaptável.

Cybersecurity não é mais uma função estática de TI, é uma questão dinâmica e empresarial que envolve a proteção proativa de sistemas, redes e programas de ataques digitais.

Incorporando aspectos de AI, a cibersegurança moderna requer um alinhamento com as operações empresariais, a fim de proteger ativos críticos e garantir a continuidade dos negócios em um ambiente digital cada vez mais hostil.

A jornada para a implementação efetiva de Cybersecurity na era da AI é complexa e contínua.

Exige uma combinação de liderança comprometida, investimentos estratégicos em tecnologia, e uma cultura corporativa que priorize a segurança como um pilar fundamental para o sucesso no novo paradigma digital.

Principais Etapas da Implementação:

Avaliação de Riscos e Conformidade

- Conduzir uma avaliação abrangente dos riscos cibernéticos atuais e potenciais.

- Verificar a conformidade com regulamentações vigentes e práticas recomendadas do setor.

Estratégia e Política de Segurança

- Desenvolver uma estratégia de cibersegurança que incorpore defesa em profundidade e medidas preventivas.

- Elaborar políticas claras para o uso de AI em segurança, estabelecendo diretrizes para o desenvolvimento e uso responsável dessas tecnologias.

Arquitetura de Segurança e Defesas Técnicas

- Implementar uma arquitetura de segurança escalável que integre soluções de AI para detecção e resposta a ameaças.

- Aplicar controles técnicos avançados, incluindo firewalls de próxima geração, sistemas de prevenção de intrusão e plataformas de segurança unificadas.

Capacitação e Conscientização

- Promover programas de treinamento e conscientização sobre cibersegurança para todos os funcionários.

- Incluir simulações de ataque e exercícios de resposta a incidentes para preparar as equipes para cenários reais.

Monitoramento e Análise de Inteligência de Ameaças

- Estabelecer um centro de operações de segurança para monitoramento contínuo e análise de ameaças usando AI.

- Integrar soluções de AI que ofereçam inteligência preditiva e capacidade de análise de comportamento para detectar ameaças emergentes.

Resposta a Incidentes e Recuperação

- Desenvolver e testar planos de resposta a incidentes que utilizem AI para rápida identificação e contenção de ataques.

- Elaborar estratégias de recuperação e continuidade dos negócios para mitigar o impacto de violações de segurança.

Revisão e Melhoria Contínua

- Implementar processos de revisão periódica para avaliar a eficácia das medidas de segurança e realizar ajustes conforme necessário.

- Adotar uma abordagem de melhoria contínua para adaptar-se às mudanças no panorama de ameaças e às inovações tecnológicas.

Colaboração e Compartilhamento de Inteligência

- Fomentar a colaboração intra e interorganizacional para compartilhamento de inteligência de ameaças.

- Participar de alianças de cibersegurança e fóruns de segurança para se manter atualizado sobre as últimas tendências e táticas adversárias.

Etapas de um Roadmap de Cybersecurity

Por sua vez, a elaboração de um programa de cibersegurança eficaz envolve uma série de etapas estruturadas que garantem a implementação adequada e a melhoria contínua das práticas de segurança.

Um roadmap de cibersegurança é composto por etapas críticas que incluem o alinhamento estratégico, o desenvolvimento de um plano de ação, a execução inicial, a maturação do programa e a reavaliação e otimização contínua.

Cada uma dessas fases é fundamental para garantir que a cibersegurança não apenas responda às necessidades atuais, mas também esteja preparada para os desafios futuros.

1) - Align strategy

A primeira etapa crucial em qualquer roadmap de cibersegurança é o alinhamento estratégico.

Esta fase envolve definir claramente como a estratégia de cibersegurança se integra e suporta os objetivos gerais da empresa.

Inclui a identificação de prioridades de negócios, a avaliação de riscos existentes e potenciais, e o entendimento das metas de crescimento e resiliência da organização.

Durante esta etapa, é vital garantir que todas as partes interessadas, desde a alta direção até os executivos de TI, compreendam e apoiem a estratégia proposta.

O alinhamento estratégico facilita uma abordagem de segurança que é proativa e integrada à cultura e aos processos da empresa.

2) - Develop action plan

Após estabelecer um alinhamento estratégico, o próximo passo é desenvolver um plano de ação detalhado.

Esta fase envolve a transformação da estratégia de cibersegurança em tarefas específicas, metas alcançáveis e cronogramas definidos.

O plano de ação deve abordar a priorização de riscos, a alocação de recursos, e estabelecer benchmarks claros para o sucesso.

Ele também deve incluir procedimentos para a implementação de tecnologias de segurança, políticas de governança, e programas de treinamento para funcionários.

O desenvolvimento de um plano de ação robusto e viável é essencial para a execução eficaz da estratégia de cibersegurança.

3) - Initiate execution

A fase de iniciação da execução marca o começo da implementação prática do plano de ação.

Durante esta etapa, as políticas, processos e sistemas de cibersegurança são formalmente estabelecidos e postos em operação.

É crucial nesta fase garantir que todas as equipes envolvidas estejam devidamente informadas sobre suas responsabilidades e que os sistemas de monitoramento e resposta a incidentes estejam operacionais.

A iniciação efetiva é muitas vezes acompanhada de uma fase intensiva de testes e ajustes para assegurar que as soluções de segurança sejam eficazes e seguras antes de se tornarem operacionais em escala completa.

4) - Build and mature program

Após a implementação inicial, o foco muda para a construção e maturação do programa de cibersegurança.

Esta etapa envolve a ampliação e o aprofundamento das iniciativas de segurança para abranger todos os aspectos da organização.

A maturação do programa é um processo contínuo que inclui a melhoria das capacidades de detecção e resposta, a integração de novas tecnologias e práticas, e a fortificação contínua das defesas contra ameaças emergentes.

A construção e maturação são vitais para manter a eficácia do programa à medida que a organização e o cenário de ameaças evoluem.

5) - Reassess and optimize

A última etapa do roadmap envolve a reavaliação e otimização contínua do programa de cibersegurança.

Esta fase é essencial para garantir que o programa permaneça relevante e eficaz diante das mudanças nas condições de mercado e avanços tecnológicos.

Inclui a revisão regular dos objetivos de segurança, a análise do desempenho do programa e a recalibração das estratégias conforme necessário.

A otimização contínua não apenas melhora a segurança, mas também assegura que a organização possa se adaptar de forma ágil e eficiente a novos desafios e oportunidades.

Melhores Práticas de Mercado

Cybersecurity é um campo crítico dentro das novas tecnologias, focado na salvaguarda de sistemas, redes e programas contra-ataques digitais.

Com a evolução constante das ameaças e a integração crescente de soluções de Inteligência Artificial (AI) na segurança, as melhores práticas de mercado estão sempre se adaptando.

Essas práticas não só definem e implementam soluções de proteção robustas, mas também orientam e regulam o uso da AI para defesa e resposta proativa contra atores maliciosos que utilizam tecnologias avançadas em seus ataques.

A proteção eficaz contra ameaças cibernéticas é fundamental para a continuidade dos negócios e a confiança do consumidor. Empresas devem estabelecer práticas de cybersecurity que evoluam com o panorama de ameaças e tecnologias emergentes.

Práticas Recomendadas:

- Avaliação de Riscos Contínua: Implementação de uma estratégia de avaliação de riscos contínua para identificar vulnerabilidades e ameaças emergentes.

- Educação e Conscientização: Programas regulares de treinamento para funcionários sobre segurança da informação e práticas seguras online.

- Defesa em Profundidade: Aplicação de múltiplas camadas de defesa (física, técnica e administrativa) para proteger recursos de informação.

- AI e Aprendizado de Máquina: Utilização de AI e machine learning para detecção avançada de ameaças e resposta automatizada.

- Criptografia e Controle de Acesso: Fortalecimento da criptografia de dados em trânsito e em repouso, e implementação de controles de acesso rigorosos.

- Gerenciamento de Identidade e Acesso (IAM): Uso de soluções IAM para garantir que apenas usuários autorizados tenham acesso a recursos críticos.

- Atualizações e Patches: Assegurar que todos os sistemas estejam atualizados com os patches mais recentes para corrigir vulnerabilidades conhecidas.

- Testes de Penetração: Execução regular de testes de penetração e simulações de ataque para avaliar a robustez das medidas de segurança.

- Resposta a Incidentes: Desenvolvimento de um plano de resposta a incidentes para lidar eficazmente com qualquer violação de segurança.

- Monitoramento e Análise de Logs: Monitoramento contínuo e análise de logs para detectar atividades suspeitas e reagir rapidamente.

- Segurança de Fornecedores: Avaliação rigorosa da segurança dos fornecedores e parceiros de negócios para garantir que as cadeias de suprimento não se tornem vetores de ataque.

- Compliance e Regulamentações: Adesão estrita às leis, regulamentações e padrões do setor, como GDPR, HIPAA e PCI-DSS.

A implementação dessas práticas fornece uma base sólida para proteger organizações contra a paisagem de ameaças cibernéticas em constante evolução, particularmente à medida que novas tecnologias, como AI, desempenham um papel cada vez mais significativo na segurança e na ofensiva cibernética.

A resiliência e a proatividade são essenciais para antecipar e mitigar os riscos cibernéticos, assegurando a integridade e a confiabilidade dos sistemas de TI.

Desafios Atuais

A área de Cybersecurity, fundamental na salvaguarda de sistemas, redes e programas contra-ataques digitais, enfrenta desafios dinâmicos e complexos à medida que novas tecnologias emergem e os atores mal-intencionados aprimoram suas táticas.

As organizações devem se manter resilientes frente a um cenário de ameaças em constante evolução, protegendo dados sensíveis e assegurando a continuidade dos negócios.

A seguir são explorados alguns dos principais desafios atuais:

Ameaças Avançadas Persistentes (APTs)

- Identificação e mitigação de campanhas sofisticadas que permanecem latentes dentro das redes corporativas.

- Investimento em soluções de segurança que oferecem monitoramento contínuo e análise de comportamento para detectar APTs.

Ransomware e Sequestro de Dados

- Combate ao aumento exponencial de ataques de ransomware que visam criptografar dados críticos e extorquir organizações.

- Implementação de backups robustos, segmentação de rede e planos de resposta a incidentes.

Inteligência Artificial e Machine Learning

- Desenvolvimento de estratégias defensivas que utilizam AI/ML para detectar padrões anômalos e prever ataques, enquanto se protege de IA maliciosa empregada por atacantes.

- Criação de modelos preditivos para identificar tentativas de intrusão e adaptação proativa às novas técnicas de ataque.

Segurança em IoT e Dispositivos Conectados

- Garantia da segurança em uma superfície de ataque ampliada pela proliferação de dispositivos IoT.

- Desenvolvimento de políticas de segurança específicas para IoT, atualizações regulares e gestão de patches.

Cloud Security e Configurações Complexas

- Assegurar a segurança em ambientes de nuvem, onde configurações incorretas podem levar a exposições massivas de dados.

- Treinamento de equipes de TI em melhores práticas de configuração de segurança na nuvem e uso de ferramentas de gestão de identidade e acesso.

Engenharia Social e Manipulação Humana

- Reforço de treinamentos e conscientização para prevenir ataques que exploram o fator humano, como phishing e spear-phishing.

- Programas de treinamento contínuos e campanhas de consciencialização sobre os métodos de engenharia social.

Cadeia de Suprimentos e Riscos de Terceiros

- Avaliação e monitoramento do risco de segurança em toda a cadeia de suprimentos, incluindo parceiros e fornecedores.

- Avaliações de segurança regulares e integradas dos parceiros de negócios e auditorias de segurança contínuas.

Estes desafios refletem a necessidade imperativa de uma abordagem holística de segurança cibernética, que incorpore tanto a tecnologia de ponta quanto o elemento humano, para formar um ecossistema de TI resiliente e seguro.

À medida que os métodos de ataque se tornam mais sofisticados, as estratégias de defesa devem evoluir simultaneamente para proteger infraestruturas críticas e manter a confiança digital.

Tendências para o Futuro

As tendências para o futuro da Cybersecurity refletem a contínua evolução das ameaças digitais e a necessidade de avanços defensivos correspondentes.

No centro das New Technologies, a Cybersecurity destaca-se como um campo em constante evolução, enfrentando desafios cada vez mais complexos e sofisticados.

As tendências futuras nesta área não só preveem o aprimoramento contínuo das ferramentas de segurança existentes, mas também a incorporação de novas metodologias e tecnologias, com o intuito de fortalecer a proteção em um ambiente digital cada vez mais integrado e dependente da Inteligência Artificial (AI).

A seguir, apresentam-se as tendências proeminentes para o futuro:

- Inteligência Artificial em Cybersecurity: Aumento no uso de AI para monitoramento proativo de redes, detecção e resposta a incidentes, utilizando aprendizado de máquina para identificar padrões anômalos e prever ataques potenciais.

- Expansão de Ataques via AI e ML: Por outro lado, é previsível que os invasores também utilizarão a AI e ML para criar ataques mais sofisticados, o que exigirá das organizações uma postura de vigilância e inovação contínua para detectar e neutralizar tais ameaças.

- Automação de Resposta a Incidentes: Desenvolvimento de sistemas capazes de responder automaticamente a violações de segurança, reduzindo o tempo de reação e mitigando danos.

- Defesa contra Deepfakes: Novas tecnologias serão necessárias para detectar e contrariar deepfakes, que representam uma ameaça crescente à segurança e à privacidade.

- Blockchain para Integridade de Dados: Aplicação de blockchain para garantir a integridade dos dados e das transações, dificultando a alteração não autorizada de registros.

- Quantum Cryptography: Pesquisa e desenvolvimento em criptografia quântica para preparar defesas contra o poder de computação quântica, que pode quebrar algoritmos criptográficos atuais.

- Zero Trust Architecture: Adoção generalizada do modelo de Zero Trust, que não assume a segurança de nenhum dispositivo ou usuário sem verificação.

- Security as Code: Integração da segurança no ciclo de vida do desenvolvimento de software, permitindo que as práticas de segurança evoluam junto com o código.

- Cybersecurity Mesh: Distribuição de controles de segurança mais próximos aos ativos de TI que eles estão protegendo, permitindo uma abordagem mais modular e ágil.

- Regulamentações e Compliance: Atualizações regulatórias para acompanhar o ritmo das mudanças tecnológicas, com foco em privacidade e proteção de dados.

- Foco em Insider Threats: Maior foco na detecção e prevenção de ameaças internas, utilizando analytics para monitorar comportamentos suspeitos de usuários.

- Computação Confiável: Desenvolvimento de sistemas e componentes de hardware projetados para serem intrinsecamente seguros e resistentes a ataques.

- Sistemas Imunológicos Digitais: Criação de sistemas que possuem capacidades autoimunes, identificando e isolando ameaças automaticamente.

- Evolução do Ransomware: Preparação para as próximas gerações de ransomware, que serão mais sofisticadas e possivelmente integradas com AI.

- Privacidade Aprimorada: Desenvolvimento de técnicas avançadas para proteger a privacidade dos usuários, como computação confidencial e técnicas de anonimização.

Em suma, a capacidade de uma organização de se adaptar e prosperar dentro de um Tech-driven Ecosystem será um indicador chave de seu sucesso a longo prazo.

As empresas que conseguirem navegar com eficácia neste ambiente dinâmico garantirão uma posição de destaque na vanguarda da inovação tecnológica.

KPIs Usuais

A cibersegurança é uma área de importância crescente, especialmente com a integração cada vez maior da Inteligência Artificial (AI) em sistemas de segurança.

Esta integração não só potencializa as capacidades de proteção e resposta como também eleva a complexidade e a sofisticação necessárias para prevenir e combater ameaças digitais avançadas.

Com a IA se tornando uma ferramenta tanto para defensores quanto para adversários, os KPIs (Key Performance Indicators) no âmbito da cibersegurança devem refletir tanto o desempenho das soluções de segurança quanto a preparação contra ameaças baseadas em IA.

Dentro deste contexto, os KPIs considerados cruciais para a gestão de cibersegurança incluem:

- Taxa de Detecção de Intrusão: A eficácia dos sistemas em identificar tentativas de acesso não autorizado.

- Tempo Médio para Detectar (MTTD): O tempo que leva para identificar uma brecha de segurança desde o momento de sua ocorrência.

- Tempo Médio para Responder (MTTR): A rapidez com que a equipe de segurança consegue responder a uma ameaça identificada.

- Número de Incidentes de Segurança: A quantidade de eventos de segurança que ocorrem dentro de um determinado período.

- Taxa de Falsos Positivos e Falsos Negativos: A precisão dos sistemas de IA em diferenciar entre atividades legítimas e maliciosas.

- Efetividade da Resposta a Incidentes: Avalia a adequação e a eficácia das ações tomadas após a detecção de um incidente.

- Taxa de Sucesso de Recuperação: A capacidade de restaurar sistemas e dados após uma violação de segurança.

- Custo Médio de um Incidente de Segurança: O impacto financeiro total de um incidente de segurança, incluindo remediação e perda de reputação.

- Percentual de Cobertura de Auditoria: A proporção de sistemas e aplicativos regularmente auditados por vulnerabilidades.

- Nível de Conformidade com Padrões de Segurança: A aderência da organização às normas de segurança estabelecidas, como ISO 27001, NIST, etc.

- Taxa de Atualização de Patches: A rapidez e a consistência com que as atualizações de segurança são aplicadas.

- Avaliação de Risco de Terceiros: A segurança dos sistemas relacionados a fornecedores e parceiros.

- Capacidade de Detecção de Anomalias Baseada em AI: A habilidade dos sistemas alimentados por IA de identificar comportamentos atípicos que possam indicar ameaças.

- Maturidade do Modelo de Segurança: A evolução do modelo de segurança da organização, incluindo a integração de AI para defesa e resposta.

- Engajamento em Treinamento e Conscientização: A frequência e a eficácia dos programas de treinamento de segurança para funcionários.

Esses indicadores são essenciais para medir a eficácia das estratégias de cibersegurança e devem ser continuamente revisados e adaptados à medida que novas tecnologias e métodos de ataque surgem.

A incorporação de IA em sistemas de cibersegurança é uma tendência que está definindo novos paradigmas na proteção de ativos digitais, exigindo que as organizações estejam preparadas para enfrentar ameaças cada vez mais sofisticadas.

Exemplos de OKRs

Para o tema Cybersecurity da camada New Technology, os OKRs devem focar em fortalecer a infraestrutura de segurança da informação, conscientizar sobre práticas de segurança, e responder de forma proativa a ameaças emergentes.

Seguem os exemplos de OKRs para este tema:

Objetivo 1: Reforçar as defesas contra ameaças cibernéticas.

- KR1: Implementar um novo sistema de detecção e resposta a incidentes (EDR) que reduza o tempo de detecção de ameaças de dias para horas até o final do próximo trimestre.

- KR2: Aumentar a cobertura de testes de penetração e avaliações de vulnerabilidade em 50% dos sistemas críticos de TI.

- KR3: Alcançar zero violações de dados em sistemas críticos através de aprimoramentos na infraestrutura de segurança cibernética até o final do ano.

Objetivo 2: Cultivar uma cultura de segurança cibernética em toda a organização.

- KR1: Realizar treinamentos trimestrais de conscientização em segurança cibernética para 100% dos funcionários.

- KR2: Reduzir o número de incidentes de segurança causados por erro humano em 30% através de campanhas de conscientização.

- KR3: Estabelecer um programa de embaixadores de segurança cibernética em todos os departamentos até o segundo semestre.

Objetivo 3: Assegurar a conformidade regulatória e mitigar riscos legais.

- KR1: Alcançar 100% de conformidade com a GDPR e outras regulamentações relevantes de privacidade de dados.

- KR2: Realizar revisões de conformidade em todas as operações de dados, resultando em zero não conformidades nas próximas auditorias externas.

- KR3: Desenvolver e implementar uma política de gerenciamento de riscos cibernéticos que seja revisada e atualizada semestralmente.

Objetivo 4: Melhorar a resposta a incidentes e a recuperação de desastres.

- KR1: Reduzir o tempo médio de resposta a incidentes de segurança cibernética para menos de 15 minutos após a detecção.

- KR2: Realizar exercícios de simulação de ataque cibernético trimestrais, melhorando a eficácia da resposta em 20%.

- KR3: Atualizar e testar o plano de recuperação de desastres anualmente, garantindo a restauração dos serviços críticos em menos de 4 horas após um incidente.

Objetivo 5: Avançar na proteção proativa com o uso de tecnologias emergentes.

- KR1: Integrar soluções de inteligência artificial em 30% dos nossos processos de monitoramento de segurança para prever e neutralizar ameaças proativamente.

- KR2: Implementar blockchain para aumentar a segurança nas transações e armazenamento de dados sensíveis em 2 projetos-piloto.

- KR3: Estabelecer um laboratório de inovação em segurança cibernética que teste novas tecnologias e produza pelo menos 3 protótipos até o final do ano.

Estes OKRs são essenciais para assegurar que a equipe de Cybersecurity esteja focada em proteger a infraestrutura da empresa contra a crescente paisagem de ameaças cibernéticas, mantendo a confidencialidade, integridade e disponibilidade dos ativos de dados e contribuindo para a resiliência organizacional.

Critérios para Avaliação de Maturidade

Para avaliar a maturidade do tema Cybersecurity na camada New Technology, os seguintes critérios inspirados no modelo CMMI podem ser aplicados para cada nível de maturidade:

Nível de Maturidade: Inexistente

- Ausência de Políticas de Segurança: Falta de políticas formais de segurança cibernética.

- Desconhecimento das Ameaças: Desconhecimento geral sobre ameaças cibernéticas e melhores práticas de segurança.

- Falta de Treinamento em Segurança: Ausência de treinamento em segurança para os funcionários.

- Sem Gestão de Incidentes: Não há processo definido para gestão de incidentes de segurança.

- Falta de Ferramentas de Segurança: Ausência de ferramentas e tecnologias de segurança implementadas.

Nível de Maturidade: Inicial

- Reconhecimento da Importância: Reconhecimento inicial da importância da segurança cibernética.

- Medidas de Segurança Básicas: Implementação de algumas medidas básicas de segurança, como antivírus e firewalls.

- Conscientização Inicial: Realização de campanhas iniciais de conscientização sobre segurança para funcionários.

- Resposta Ad Hoc a Incidentes: Respostas ad hoc a incidentes de segurança sem um plano formal.

- Análise de Vulnerabilidade Pontual: Realização de análises de vulnerabilidade esporádicas.

Nível de Maturidade: Definido

- Políticas de Segurança Definidas: Desenvolvimento e implementação de políticas formais de segurança cibernética.

- Treinamento e Conscientização Regulares: Programa regular de treinamento e conscientização em segurança cibernética para todos os funcionários.

- Gestão de Incidentes Estruturada: Processo estruturado para a gestão de incidentes de segurança.

- Avaliação e Gerenciamento de Riscos: Implementação de um processo de avaliação e gerenciamento de riscos de segurança.

- Auditorias de Segurança: Realização periódica de auditorias de segurança e testes de penetração.

Nível de Maturidade: Gerenciado

- Monitoramento Contínuo: Implementação de monitoramento contínuo de segurança e sistemas de detecção de intrusões.

- Resposta a Incidentes e Recuperação: Existência de um plano de resposta a incidentes e recuperação de desastres bem definido.

- Melhoria Contínua em Segurança: Uso de feedback de incidentes e auditorias para melhoria contínua das práticas de segurança.

- Conformidade com Normas: Adesão e conformidade com normas e regulamentações de segurança relevantes.

- Integração de Segurança no Desenvolvimento: Práticas de segurança integradas no ciclo de vida de desenvolvimento de software (DevSecOps).

Nível de Maturidade: Otimizado

- Cultura de Segurança Avançada: Cultura organizacional que prioriza a segurança cibernética em todas as operações.

- Liderança em Cybersecurity: Reconhecimento como líder em práticas de segurança cibernética.

- Inovação em Segurança: Inovação contínua em tecnologias e práticas de segurança.

- Adaptação Proativa: Capacidade de adaptação rápida a novas ameaças e mudanças no cenário de segurança.

- Benchmarking e Melhores Práticas: Engajamento em benchmarking e contribuição ativa para o avanço das melhores práticas de segurança no setor.

Esses critérios permitem à organização avaliar seu nível atual de maturidade em Cybersecurity, identificar áreas para melhoria e desenvolver uma estratégia para fortalecer sua postura de segurança em um ambiente tecnológico em constante evolução.

Continue lendo com o CIO Codex Premium

Destrave este e outros conteúdos premium

Download direto em PDF

Download direto em PDF